مُلخّص:

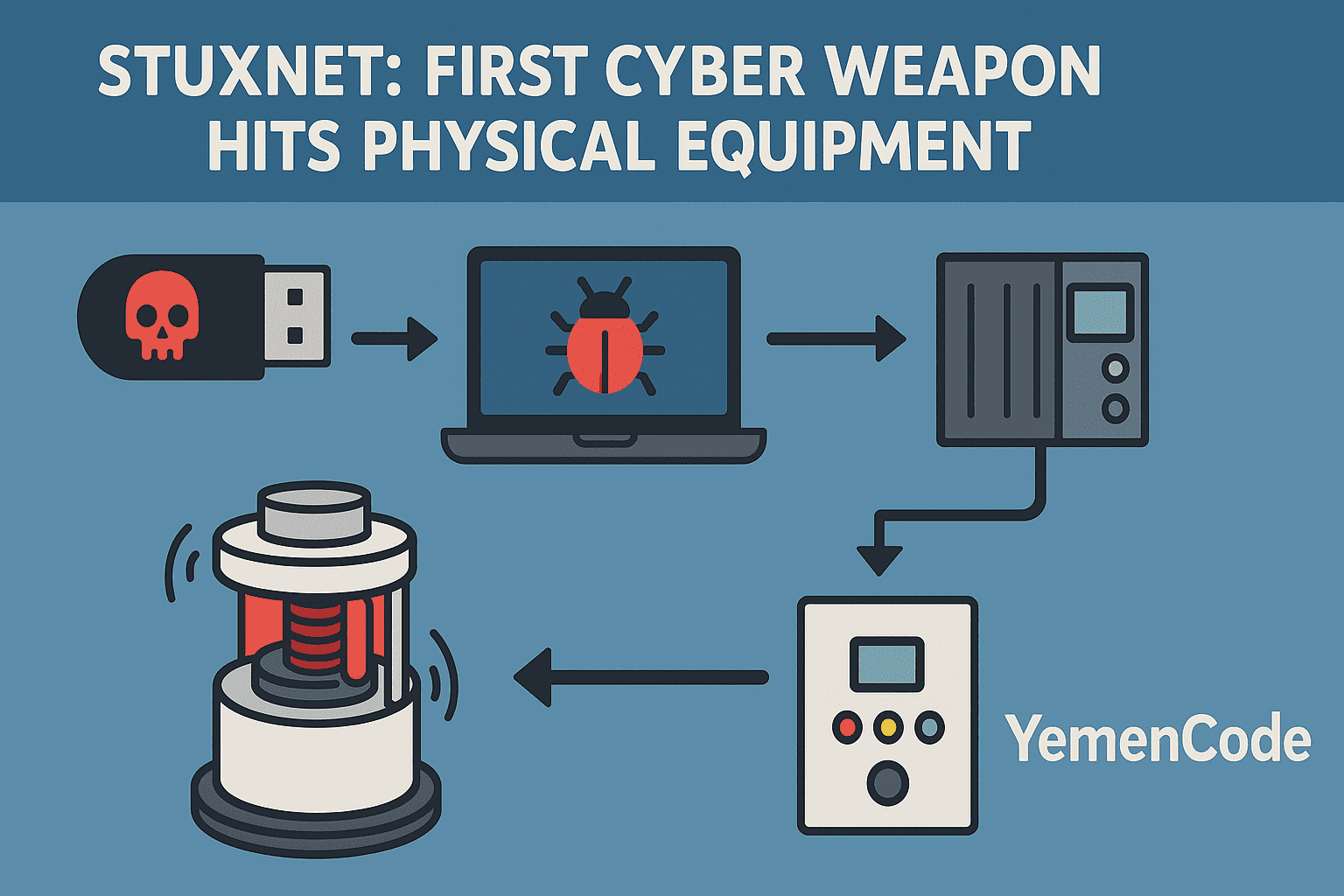

Stuxnet هي دودة سيبرانية متقدمة اكتُشفت علنيًا في يونيو 2010، واستهدفت نظم التحكم الصناعي (PLC/SCADA) المستخدمة في منشآت تخصيب اليورانيوم الإيرانية. تميّزت بكونها أول برنامج خبيث مُصمّم خصيصًا للتلاعب بالمعدات الفيزيائية وإتلافها، مما فتح فصلاً جديدًا في تاريخ الحروب السيبرانية والسياسة الدولية.

المقدمة — ماذا كان Stuxnet؟

Stuxnet ليس مجرد فيروس حاسوب تقليدي. هو مشروع برمجي متكامل غاية في التعقيد يربط بين اختراق أنظمة ويندوز، تسلل إلى بيئات التحكم الصناعي، وإعادة برمجة وحدات التحكم المنطقي المبرمج (PLC) لإحداث تغيّر في سلوك أجهزة مادية (أجهزة طرد مركزي في هذه الحالة) مع إخفاء الأثر عن المشغّلين.

خلفية زمنية مختصرة

- تطوير ونشوء: عيّنات تشير إلى أواخر 2009؛

- الكشف العلني: يونيو 2010؛

- الهدف المعلن/المرجح: مواقع تخصيب اليورانيوم في إيران (موقع ناتانز كمثال).

كيف عمل Stuxnet (بلغة بسيطة ومباشرة)

- الإصابة الأولية: دخل إلى أنظمة ويندوز — غالبًا عبر ميديا USB — لعبور ما يُعرف بـ«الفجوة الهوائية» بين شبكات مَعدَّة ومعزولة.

- انتشار داخلي: استغل عدة ثغرات في نظام ويندوز لتنفيذ كود دون تفاعل المستخدم، وانتشر داخل الشبكة المحلية.

- استهداف بيئة Siemens STEP 7: راقب وجود بيئة تحكم من Siemens، وعندما تم العثور عليها نفّذ حمولة برمجية خاصة تتفاعل مع PLCs.

- تغيير أوامر الـ PLC: أعاد كتابة تعليمات الـ PLC لتعديل سرعات أجهزة الطرد المركزي أو تشغيلها في نمط يتلفها تدريجيًا.

- التغطية والإخفاء: عرض للمشغّلين بيانات مزيفة تُظهر أن كل شيء طبيعي، بينما كانت الأجهزة تعمل بطريقة مدمِّرة. كما استُخدمت تقنيات rootkit لإخفاء ملفات وبرامج Stuxnet على الحواسيب المصابة.

الهدف والتأثير الفعلي

- الهدف الأساسي: تعطيل أو تقليل فعالية أجهزة الطرد المركزي في منشآت التخصيب الإيرانية.

- التأثير التقريبي: تقارير تشير إلى أن الهجوم أدّى إلى تلف أو تلف جزئي لمئات من أجهزة الطرد المركزي، وأدى إلى تباطؤ خطط التخصيب الإيراني لفترة زمنية مهمة.

- الانتشار العرضي: برغم التخصيص؛ انتشرت العيّنات إلى حواسيب عديدة في أنحاء العالم، لكن الحمولة التخريبية كانت فعّالة فقط عند العثور على بيئة التحكم المستهدفة.

من يقف وراءه؟

لم تعترف أي دولة رسميًا، لكن تحقيقات صحفية وتحقيقية أكبر ترجع مصادرها إلى تسريبات ومسؤولين استخباريين أفادت بأن مشروعًا مشتركًا بين دولتين امتلكتا موارد ومهارات متقدمة (ذكرت تقارير أنهما الولايات المتحدة وإسرائيل) كان وراء تصميم وتنفيذ الهجوم. هذا النوع من الهجمات يتطلب مستوى تقنيًا وموارد يعجز عنه المعتادون وله دلالات على تدخل دولة.

لماذا يعتبر Stuxnet نقطة تحوّل؟

- نقل الهجوم من الرقمي إلى الفيزيائي: أول مثال واضح على أن برمجية يمكن أن تتسبب في أضرار في العالم المادي.

- تصميم متعدّد التخصّصات: جمع بين خبرات برمجية لنظام تشغيل عام، وفهم عميق لنظم التحكم الصناعي والهندسة الميكانيكية.

- أسئلة أخلاقية وقانونية وسياسية: طرح جدلاً حول شرعية استخدام أسلحة سيبرانية، مع مخاطرة تسربها وخروجها عن السيطرة.

الدروس الأمنية (نصيحة عملية للمؤسسات الصناعية)

- لا تعتمد على «الفجوة الهوائية» وحدها؛ امنع وسائط USB غير المصرح بها وتحقق من سياسات الوصول الفيزيائي.

- طبّق فصل الشبكات (network segmentation) بين الشبكات الإدارية وشبكات التحكم الصناعية.

- حدّث الأنظمة وبرامج الجهات الخارجية بانتظام وراقب تحديثات البائعين الخاصة بالبنى الصناعية.

- اعمل على رصد سلوكيات غير اعتيادية في PLCs (anomaly detection) وليس فقط توقّعات توقّف الفيروس التقليدي.

- ضع خطة استجابة لحوادث متخصصة لأن تنظيف ويندوز وحده قد لا يعيد تعليمات الـ PLC إلى حالتها الأصلية.

الآثار السياسية والاقتصادية

- سياسياً، عمّق Stuxnet حالة عدم اليقين بين الدول حول قواعد الاشتباك السيبراني والحدود المقبولة للعمل الاستخباري.

- اقتصادياً، أظهر أن البنى التحتية الحيوية عرضة لتعطيل قد يكلّف مليارات ويؤثر على الإمداد والصناعة.

- من الناحية القانونية، أثار نقاشًا عن مسؤولية الدولة ومشروعية هجمات قد تستهدف منشآت مدنية أو بنى تحتية حيوية.

خاتمة

Stuxnet مثال واضح على أن الأمن السيبراني صار جزءًا لا يتجزأ من الأمن الوطني والبنية التحتية الاقتصادية. الدرس الأساسي للمؤسسات والدول: الاستثمار في الحماية، الكشف المبكّر، والاستعداد لعمليات الاستجابة المتخصصة أصبح ضرورة لا رفاهية.

مراجع مقترحة للقراءة (للنشر أو الرجوع إليها):

- تقارير تحليلية من شركات أمن سيبراني متخصصة (مثل Symantec, Kaspersky).

- تغطيات وتحقيقات صحفية واسعة (صحف دولية ومؤسسات تحقيقية).

- مقالات تقنية وأكاديمية حول استهداف نظم SCADA وPLC، وتقارير باحثين في أمن البنية التحتية الصناعية.

(يمكنني إضافة روابط ومراجع مفصلة إذا رغبتَ.)

✍️ كتبه كرم باعزب – YemenCode